在数字化转型浪潮中,混合部署模式凭借“核心数据本地化+非核心业务云端化”的架构优势,成为企业平衡安全合规与业务弹性的关键选择。然而,从技术选型到落地运维,混合部署的复杂性往往让企业陷入多重误区。本文将深度解析四大常见陷阱,并提供可落地的避坑策略。

一、资源分配失衡:共享与隔离的“跷跷板”

混合部署的核心价值在于通过资源动态调配实现降本增效,但部分企业因未建立科学的资源分配机制,导致核心业务与非核心业务互相挤占资源。例如,在促销季或突发流量场景下,若未对高价值业务设置资源使用优先级,可能出现核心客服通道被低价值业务占用的现象,直接影响客户体验。

破局策略:

动态资源调度算法:基于业务优先级、客户价值、问题复杂度等维度,构建智能配额管理系统。例如,在资源紧张时优先保障投诉处理、高净值客户咨询等关键场景,同时允许非核心业务在闲置时段弹性扩容。

分级熔断机制:设置资源使用阈值,当CPU利用率、内存占用率等指标超过安全水位时,自动触发流量控制,避免系统过载。例如,当核心数据库连接数达到上限时,暂停非实时业务的数据写入操作。

二、数据安全漏洞:跨云环境的“隐形裂缝”

混合部署涉及本地私有云与公有云的数据交互,若未建立统一的安全防护体系,可能引发数据泄露、合规风险等问题。常见漏洞包括:

租户级数据隔离缺失:多租户架构下,不同业务单元的数据若未实现物理隔离,可能导致敏感信息跨业务泄露。

传输加密强度不足:跨云数据同步依赖公网传输,若未采用高强度加密协议,可能被中间人攻击截获。

权限管理粗放:云账户权限配置不当,可能导致非授权人员访问核心数据。

破局策略:

分层数据加密:对核心数据(如客户身份信息、交易记录)采用字段级加密与动态脱敏技术,非核心数据(如通话录音)则通过AES加密算法保护传输过程。

零信任架构:在公有云部分实施多因素认证(MFA)与最小权限原则,仅开放必要接口与操作权限,同时利用云服务商提供的加密存储服务增强数据安全性。

统一安全运维中心:建立跨云安全策略的集中管理平台,实时监控网络流量、操作日志与异常行为,例如通过AI防火墙检测异常呼叫模式,防范DDoS攻击。

三、架构扩展瓶颈:弹性与稳定的“两难选择”

混合部署的扩展性依赖于云原生技术的成熟度,但部分企业因架构设计缺陷,导致系统无法应对业务快速增长。常见问题包括:

横向扩展上限低:未采用容器化部署或微服务架构,系统扩展需依赖硬件扩容,周期长且成本高。

全链路压力测试缺失:未模拟极端场景下的并发负载,导致促销季系统崩溃或服务中断。

数据同步延迟:跨云数据同步依赖公网带宽,若未优化同步策略,可能引发业务逻辑错误。

破局策略:

弹性架构设计:采用分布式数据库与负载均衡技术,实现资源的线性扩展。例如,通过Kubernetes容器编排平台,在分钟级完成新节点的部署与配置。

容量规划建模:结合历史话务数据与业务增长预测,建立资源需求曲线模型。例如,提前预估促销季的并发呼叫量,并预留资源缓冲池。

异步数据同步机制:对非实时性要求高的数据(如客户行为日志),采用消息队列(如Kafka)实现异步写入,降低对公网带宽的依赖。

四、流程协同断层:技术与业务的“最后一公里”

混合部署不仅是技术架构的升级,更是服务流程的重构。若未同步优化业务流程,可能导致技术投入无法转化为实际效能。常见断层包括:

系统割裂:混合部署后,新系统与原有CRM、工单系统未实现数据互通,导致信息孤岛。

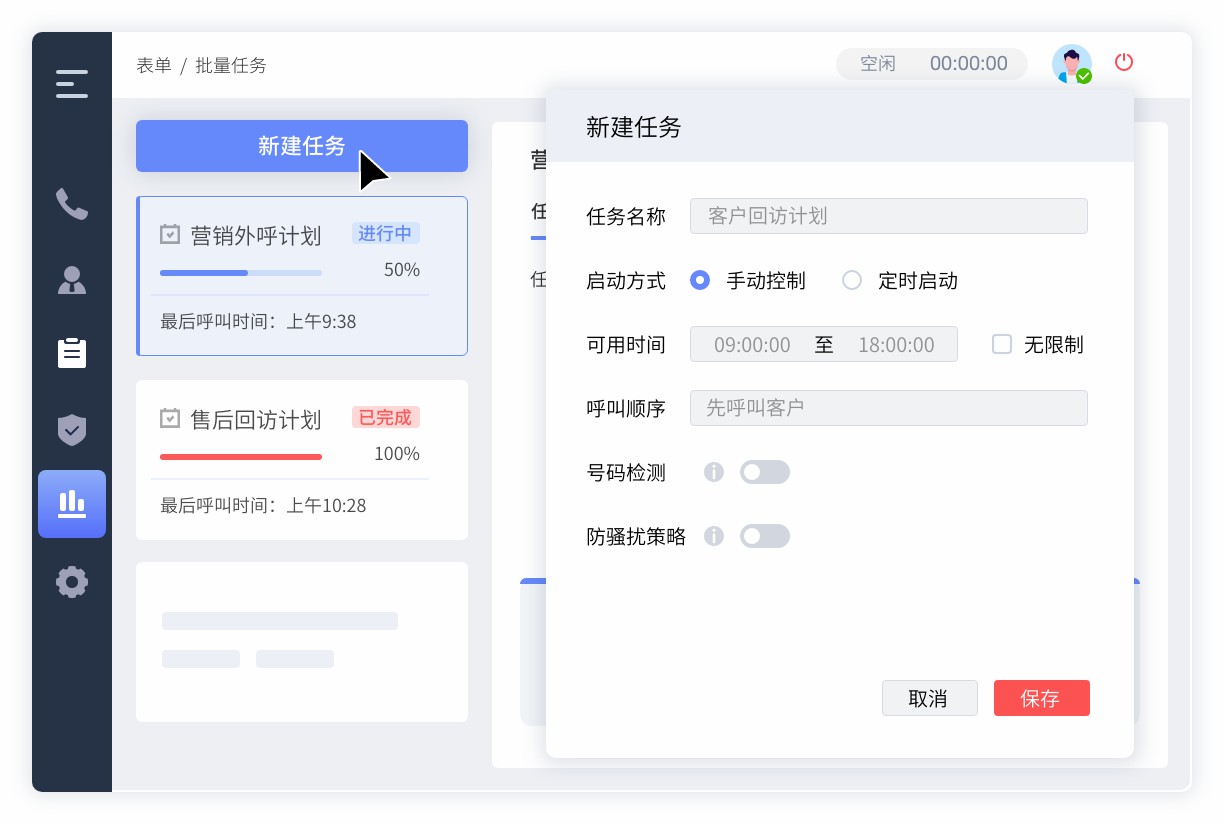

人机协作低效:AI工具与人工坐席的衔接不畅,例如智能质检未实时推送客户画像,影响问题解决效率。

培训体系缺失:员工未掌握新系统操作技能,导致处理时长增加或误操作。

破局策略:

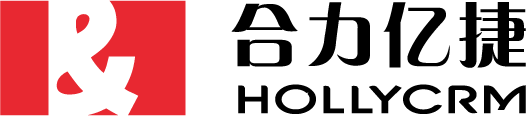

全渠道流程整合:通过API网关实现多系统对接,例如客户来电时自动弹屏显示历史订单信息,通话结束后生成工单并推送至相关部门。

人机协作SOP:制定智能助手使用规范,明确AI与人工的分工边界。例如,复杂咨询由人工处理,简单查询交由AI完成,同时实时显示客户画像辅助决策。

分层培训体系:针对坐席人员开展系统操作培训,针对管理人员培训报表分析与质检管理功能,提升数据驱动决策能力。

结语:混合部署的“平衡术”

智能呼叫中心混合部署的本质,是在安全合规、成本效率与用户体验之间寻找最优解。企业需从资源调度、数据安全、架构扩展、流程协同四个维度构建防护体系,避免陷入“为技术而技术”的误区。唯有将混合部署视为服务理念与组织能力的升级,而非单纯的技术堆砌,才能真正实现从“成本中心”到“价值中枢”的跨越。